Les enjeux de la sécurisation d’une application Java Spring Boot

Rédigé par : Adnene Hamdouni

Les jeudis pratiques sont lancés ! Chaque semaine, retrouvez sur notre blog un article dédié à notre série « Guide pratique pour sécuriser une application Java Spring Boot et maîtriser son déploiement dans le Cloud AWS ». Cet article est le premier d’une longue série. L’objectif est de réaliser, pas à pas, la configuration d’un environnement sécurisé, la création d’une API et in fine, son déploiement dans le cloud.

Introduction

Dans le paysage actuel du développement d’applications sécurisées, la mise en place d’une solution d’authentification robuste est un pilier incontournable. Dans cet article, nous allons nous concentrer sur les différentes méthodes de sécurisation. Quelles forces et faiblesses présentent-elles ? Commençons par un tour d’horizon d’architectures complexes et optimales, telles que OAuth2 et Keycloak.

Présentation des enjeux

Pourquoi la sécurité est-elle si critique pour les applications Spring Boot ? Imaginez un château médiéval : sans défense solide, les envahisseurs peuvent facilement prendre le contrôle. De même, une application sans mesures de sécurité robustes est une cible facile pour les cybercriminels. Intégrer la sécurité dès le début du développement de l’application est moins coûteux que de colmater les brèches après une attaque. C’est pourquoi il est important de concevoir des applications comme des forteresses ; impénétrables.

Description et analyse approfondie des options de sécurisation

La sécurisation des applications peut être abordée de diverses manières. Chacune est adaptée à différents besoins et contextes d’application. Outre la Basic Authentication, JWT et OAuth2, il existe des méthodes telles que SAML pour l’intégration avec des fournisseurs d’identité d’entreprise, et des solutions de gestion des accès basées sur des permissions dynamiques. Cependant, cet article se concentrera sur trois des solutions les plus courantes, en raison de leur large adoption et de leur pertinence pour les applications Java Spring Boot.

1. Basic Authentification

Simple, directe, mais essentielle, cette méthode utilise des identifiants encodés en base64 envoyés via l’en-tête HTTP à chaque requête. C’est comme envoyer un code secret à la porte d’un château, il faut s’assurer que la ligne de communication est sécurisée (HTTPS) pour éviter les oreilles indiscrètes ! Exemple pratique avec Postman : créer une requête GET et ajouter l’en-tête

Authorization: Basic [encoded-credentials]

où [encoded-credentials] représente les identifiants utilisateur encodés.

2. JWT (JSON Web Tokens)

Ici, imaginez un passeport numérique qui prouve votre identité à chaque fois que vous en avez besoin. JWT est un standard ouvert qui permet d’échanger des informations sécurisées sous forme de JSON. Ce token, généré après une authentification réussie, est signé numériquement pour garantir son intégrité et son authenticité. Exemple pratique avec Postman : authentifier via une requête POST qui retourne un JWT, puis envoyer ce token dans les requêtes subséquentes en utilisant l’en-tête :

Authorization: Bearer [your-token]

3. OAuth2

C’est le garde du corps des protocoles d’autorisation. Il protège vos ressources sans exposer vos précieux identifiants. Il est particulièrement utile dans les scénarios multi-plateformes où diverses applications nécessitent l’accès aux ressources de l’utilisateur. Exemple pratique avec Postman : commencez par obtenir un code d’autorisation via une requête GET. Puis, échangez ce code contre un token d’accès à l’aide d’une requête POST.

4. Autres options de sécurisation

- SAML : parfait pour les grands empires corporatifs. SAML facilite l’authentification et l’autorisation dans des environnements d’entreprise. Il permet un échange sécurisé d’attributs entre un fournisseur d’identité et une application.

- Permissions dynamiques : c’est comme ajuster les permissions d’un château en fonction de la personne qui détient les clés. Cette méthode permet une gestion des accès basée sur les rôles. Elle est particulièrement adaptée aux applications nécessitant une personnalisation poussée.

Comparaison des solutions

Pour une meilleure visibilité, dressons un tableau pour comparer nos champions de la sécurité. Comme nous l’avons mentionné, chaque méthode a ses avantages, en fonction du terrain de l’application :

| Méthode de sécurité | Flexibilité | Sécurité | Complexité d’implémentation | Idéal pour : |

|---|---|---|---|---|

| Basic Auth | Basse | Basse | Très simple | Petits projets, APIs simples |

| JWT | Moyenne | Haute | Moyenne | SPAs, APIs sécurisées |

| OAuth2 | Haute | Très haute | Complexe | Applications d’entreprise |

| SAML | Moyenne | Très haute | Élevée | Grandes entreprises |

| Permissions dynamiques | Très haute | Variable | Élevée | Applications complexes |

Justification du choix pour OAuth2 via Keycloak et OpenID

Pourquoi OAuth2 avec Keycloak et OpenID ? C’est simple : la flexibilité et la sécurité renforcée. OAuth2 permet une multitude de scénarios d’authentification, tandis que Keycloak ajoute une couche supplémentaire de gestion des identités. En combinant ces technologies, nous obtenons non seulement une sécurité robuste mais aussi une gestion simplifiée et centralisée des accès. Cela est essentiel pour les organisations avec de nombreuses applications.

Le choix d’OAuth2 en combinaison avec Keycloak est justifié par les facteurs clés suivants :

- Flexibilité : OAuth2 supporte divers flux d’authentification. Cela rend possible son adaptation à une multitude de scénarios clients. En parallèle, Keycloak offre des options étendues de gestion des identités.

- Sécurité renforcée : Keycloak enrichit OAuth2 en intégrant OpenID Connect pour l’authentification, ce qui ajoute une couche supplémentaire de validation et de sécurité des tokens.

- Gestion centralisée des identités : Keycloak permet également une administration centralisée des utilisateurs et de leurs accès. Ce critère est crucial pour les organisations avec plusieurs applications et services.

En intégrant ces technologies, les développeurs peuvent construire des systèmes sécurisés. Ils protègeront les données, tout en offrant une expérience utilisateur fluide et sécurisée.

Architectures autour d’OAuth2 et Spring Boot

L’écosystème d’OAuth2, OpenID Connect et Spring Boot est vaste et flexible. Il permet plusieurs architectures de sécurité, relatives aux besoins spécifiques de chaque application. Voici quelques-unes des architectures courantes utilisées autour de ces technologies :

1. Basic OAuth2 Usage

Une architecture simple où Spring Boot utilise OAuth2 pour sécuriser les API. L’application Spring Boot agit comme un client OAuth2, obtenant des tokens d’accès auprès d’un serveur d’autorisation externe pour accéder à des ressources protégées.

2. Authorization Server and Resource Server

Dans cette configuration, vous pouvez avoir un serveur d’autorisation (peut-être réalisé avec Spring Authorization Server) et un ou plusieurs serveurs de ressources. Le serveur d’autorisation gère les demandes d’authentification et d’autorisation, tandis que le serveur de ressources sert les API protégées, validant les tokens d’accès.

3. Single Sign-On (SSO) via OpenID Connect

Spring Boot peut être configuré pour utiliser OpenID Connect pour l’authentification, ce qui facilite le SSO entre plusieurs systèmes. Keycloak, par exemple, peut servir de fournisseur OpenID Connect. Il gère l’authentification et fournit des ID tokens aux applications clientes.

4. Microservices Security Architecture

Dans les architectures basées sur les microservices, chaque microservice peut agir comme un serveur de ressources protégeant ses endpoints via OAuth2. Un service d’authentification centralisé gère l’émission de tokens et la validation.

5. Gateway-based Authentication

L’utilisation d’un API Gateway comme couche d’authentification unifiée gère les tokens OAuth2 pour les requêtes entrantes, avant de les router vers les microservices en aval. Cela permet notamment de centraliser la gestion de la sécurité et de réduire la complexité dans les services individuels. Zero Trust Architecture : permet l’intégration de principes de Zero Trust où chaque demande à chaque ressource doit être authentifiée et autorisée indépendamment, souvent mise en œuvre avec OAuth2 et OpenID Connect pour une validation stricte des tokens.

6. Hybrid Cloud Authentication

Dans un environnement hybride, Spring Boot peut interagir avec des fournisseurs d’identité qui exécutent OAuth2 et OpenID Connect à travers des clouds publics et privés, pour une gestion sécurisée de l’authentification et de l’autorisation à travers des environnements distribués.

7. Avantages de chaque architecture

Chacune de ces architectures peut être personnalisée davantage en fonction des exigences spécifiques de sécurité, de performance et de fonctionnalité de l’application. Spring Boot, avec son support pour Spring Security, offre une intégration robuste avec OAuth2 et OpenID Connect, rendant ces architectures à la fois réalisables et efficaces.

Fonctionnement de Keycloak avec OAuth2 et OpenID

Vous l’aurez compris, Keycloak est le chevalier en armure brillante de notre histoire de sécurité. Ce serveur d’identité open-source utilise OAuth2 et OpenID Connect pour une gestion flexible et robuste des accès utilisateurs. Il est conçu pour une intégration sans tracas, permettant aux développeurs de se concentrer sur la création d’applications plutôt que sur la gestion de la sécurité.

1. Qu’est-ce que Keycloak ?

Keycloak est conçu pour être centré sur la sécurité avec une facilité de déploiement. Il permet aux développeurs d’intégrer facilement des fonctionnalités d’authentification dans leurs applications sans avoir à gérer les aspects complexes de la sécurité.

2. OAuth 2.0 : le système de laissez-passer

OAuth2 est le cadre d’autorisation que Keycloak utilise pour gérer l’accès aux applications. Il fonctionne en délivrant des tokens d’accès à l’application cliente qui demande à accéder aux ressources d’un utilisateur. Ces tokens sont comme des laissez-passer spéciaux qui permettent à l’application d’accéder aux ressources nécessaires sans jamais révéler le mot de passe de l’utilisateur. Dans notre analogie du château, pensez à OAuth2 comme à un système de badge d’accès qui permet aux visiteurs d’entrer dans différentes parties du château en fonction de leur niveau d’autorisation.

OAuth 2.0 comprend quatre composants principaux :

- Propriétaire de la ressource — l’utilisateur final ou le système qui possède une ressource protégée ou des données.

- Serveur de ressource — le service expose une ressource protégée, généralement via une API basée sur HTTP.

- Client — appelle la ressource protégée au nom du propriétaire de la ressource.

- Serveur d’autorisation — délivre un jeton OAuth 2.0 et le remet au client après avoir authentifié le propriétaire de la ressource.

OAuth 2.0 est un protocole avec des flux standard, mais ici, nous sommes particulièrement intéressés par le composant du serveur d’autorisation.

3. OpenID Connect : le vérificateur d’identité

OpenID Connect (OIDC) est une extension d’OAuth2 qui ajoute une couche supplémentaire de gestion d’identité. Il permet non seulement à Keycloak de délivrer des tokens d’accès mais aussi des ID tokens. Ces ID tokens contiennent des informations sur l’identité de l’utilisateur, permettant à l’application non seulement de savoir que l’accès est autorisé, mais aussi qui est l’utilisateur derrière la demande. Dans notre château, OpenID Connect serait le scribe qui enregistre les noms et les détails de chaque visiteur, assurant ainsi que l’identité de chaque personne est connue et vérifiée.

4. Keycloak : le gardien des clés

Keycloak est un serveur d’identité open-source qui sert de gardien central pour la gestion de l’authentification et des autorisations. JBoss a développé Keycloak comme une solution open-source de gestion d’identité et d’accès basée sur Java. Outre le support d’OAuth 2.0 et d’OIDC, il offre également des fonctionnalités comme le courtage d’identité, la fédération d’utilisateurs, et le SSO (Single Sign-On). Il est conçu pour être à la fois robuste et flexible, permettant aux développeurs d’ajouter facilement une couche de sécurité à leurs applications sans se perdre dans les détails techniques. Keycloak utilise OAuth2 et OpenID Connect pour offrir une solution complète de gestion des identités. Imaginez donc Keycloak comme le grand hall d’un château, où tous les visiteurs (utilisateurs) doivent s’identifier avant de pouvoir accéder aux différentes sections (applications).

5. Endpoints de Keycloak

Keycloak expose une variété d’endpoints en REST pour les flux OAuth 2.0. Pour utiliser ces points de terminaison avec Postman, nous commencerons par créer un environnement appelé “Keycloak”. Ensuite, nous ajouterons quelques entrées clé/valeur pour l’URL du serveur d’autorisation Keycloak, le realm, l’identifiant du client OAuth 2.0 et le mot de passe du client.

Supercharger la sécurité avec Keycloak : intégrations dynamiques pour Spring Boot

Lorsqu’il s’agit de renforcer les défenses de vos applications Spring Boot, l’ajout de Keycloak à l’architecture peut être comparé à l’installation d’un système de sécurité haut de gamme dans un château déjà bien fortifié. Voyons comment ce puissant gardien de la sécurité s’intègre dans différents scénarios :

1. Centre de commandement pour l’authentification unique (SSO)

Imaginez que Keycloak est le maître des clés de votre royaume numérique. Il permet un SSO lisse entre vos applications et services divers. Pour les applications Spring Boot, Keycloak agit comme le sage vieux sage qui connaît tous les visiteurs par leur nom (ou plutôt par leur token) en utilisant OpenID Connect.

2. Renforcement des microservices

Chaque microservice est comme une tour de guet dans votre forteresse. Avec Keycloak, chaque tour a son propre garde qui vérifie les badges (tokens JWT) de tout le monde avant de les laisser entrer. Cela signifie que même si un intrus se faufile dans l’enceinte, il ne pourra pas accéder aux tours sans le bon badge.

3. L’API Gateway : le grand portail

L’API Gateway agit comme le grand portail de votre château, équipé de la technologie Keycloak. Avant que les requêtes n’atteignent les précieuses ressources de vos services en aval, elles doivent prouver leur valeur en présentant un token valide. C’est une façon élégante et efficace de centraliser la défense, laissant vos services se concentrer sur leurs tâches sans se soucier des envahisseurs.

4. Naviguer dans les nuages avec agilité

Utiliser Keycloak dans un environnement cloud hybride, c’est un peu comme avoir un réseau de téléporteurs entre différents royaumes. Peu importe où vous êtes, cloud privé ou public, Keycloak assure que vos identités sont gérées uniformément, permettant une transition sans couture et sécurisée pour tous vos utilisateurs.

5. Architecture de confiance zéro

Avec Keycloak en jeu, adopter une architecture de confiance zéro est comme équiper chaque garde de votre château d’une vision thermique pour voir à travers les ruses des intrus. Chaque demande est scrutée et authentifiée avec rigueur, assurant que seuls les véritables alliés accèdent aux ressources.

6. Un royaume de Multi-tenancy

Si votre application sert différents seigneurs et dames (tenants), Keycloak est le diplomate parfait. Il gère les accès en fonction du groupe auquel chaque utilisateur appartient. Cela permet une gestion des accès différenciée et efficace, maintenue par une instance centrale de Keycloak.

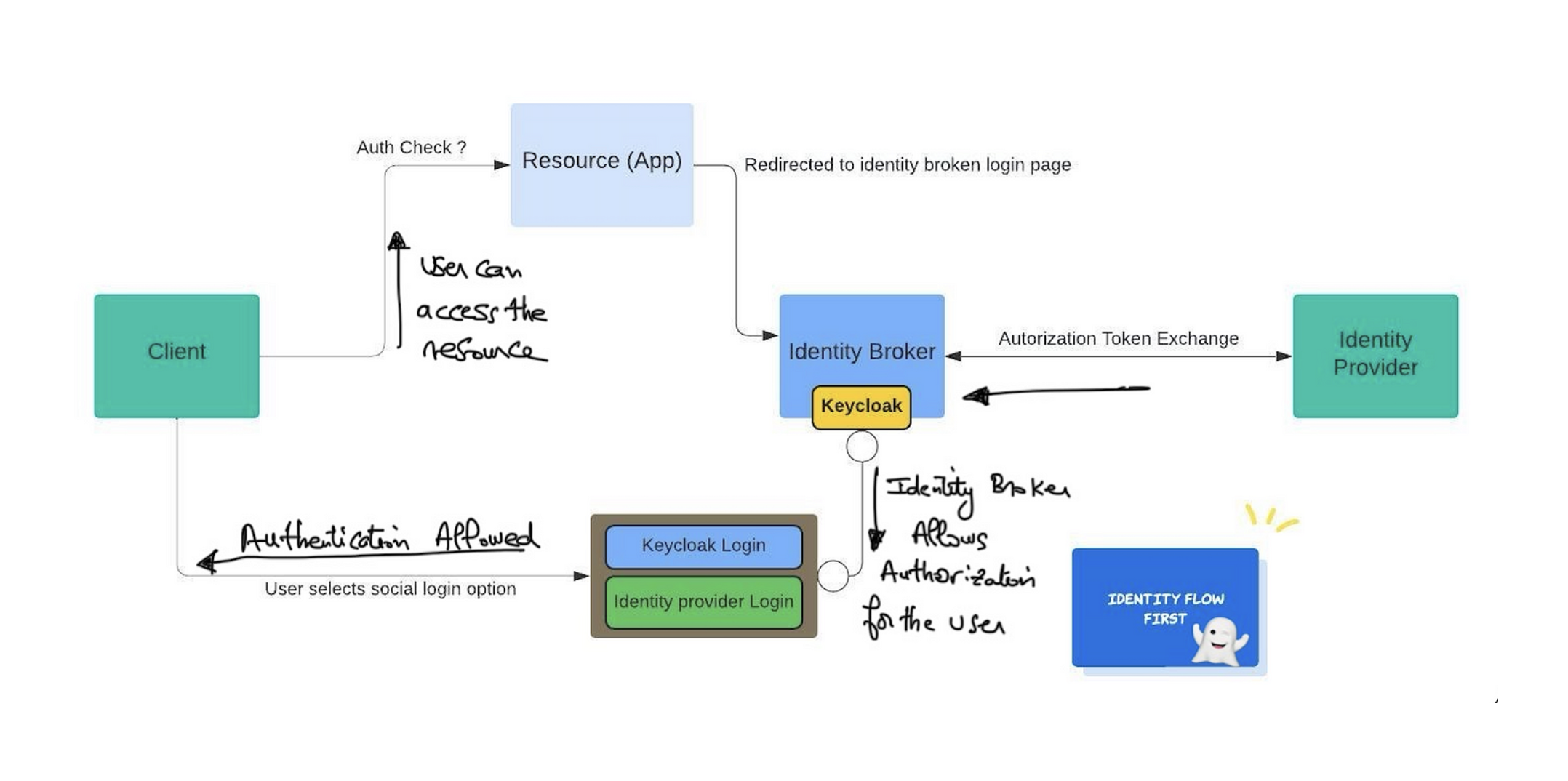

Le choix d’architecture combinée : une forteresse impénétrable

Ainsi, lorsque vous combinez Keycloak, OAuth2 et OpenID Connect, vous obtenez une architecture de sécurité impénétrable qui non seulement protège vos ressources, mais assure également que chaque accès est soigneusement contrôlé et enregistré.

Voici comment cela fonctionne dans la pratique :

- Demande d’accès : l’utilisateur tente d’accéder à une ressource protégée via l’application cliente.

- Authentification Keycloak : l’application redirige l’utilisateur vers Keycloak pour l’authentification.

- Autorisation OAuth2 : une fois l’utilisateur authentifié, Keycloak utilise OAuth2 pour créer un token d’accès.

- Validation OpenID : en plus du token d’accès, Keycloak fournit un ID token via OpenID Connect, donnant des détails sur l’identité de l’utilisateur.

- Accès à la ressource : l’application utilise le token pour demander l’accès aux ressources protégées au serveur de ressources.

- Audit et surveillance : toutes les actions et tous les accès sont enregistrés pour assurer la conformité et la sécurité.

Architecture de connexion Keycloak

Cette architecture robuste fait de Keycloak avec OAuth2 et OpenID Connect une combinaison idéale pour les organisations qui prennent au sérieux la sécurité de leurs applications et de leurs données. Comme un château bien gardé, elle assure que seules les personnes autorisées peuvent accéder aux ressources précieuses, tout en maintenant un registre de qui a accédé à quoi et quand.

Conclusion et perspective

Pour conclure, cette première partie technique fût l’occasion d’introduire les méthodes fondamentales de sécurisation d’application Java Spring Boot, en mettant l’accent sur l’utilisation poussée d’OAuth2 et de Keycloak. Ces outils s’avèrent cruciaux non seulement pour la protection des applications mais aussi pour faire face aux enjeux actuels de la sécurité informatique avec efficacité. Dans notre prochain volet, nous vous guiderons à travers l’installation et la configuration de Keycloak. Cette étape sera cruciale pour établir les fondations de notre série sur les meilleures pratiques destinées à sécuriser notre nouvelle API.

Sources

- Documentation officielle Spring, Spring Security 6.2.4

- Documentation officielle Spring, Spring Security Architecture

- JWT, Introduction to JSON Web Tokens

- OAuth 2.0, Oauth 2.0

- OpenID, What is OpenID Connect

- Keycloak, Documentation 24.0.3

Liens utiles

- Un tutoriel pratique sur la sécurisation d’une application Spring Boot en utilisant Keycloak – Baeldung, A Quick Guide to Using Keycloak with Spring Boot.

- Analyse des différents protocoles de sécurité – AuthO by Okta Blog, A Look at The Draft for JWT Best Current Practices

- Saml.xml, SAML Specifications

- Documentation officielle de Spring, Spring Boot and OAuth2

- Aperçu de la configuration d’un serveur d’autorisation avec Spring – Documentation officielle Spring, Spring Authorization Server 1.2.4

- Comprendre l’intégration de Keycloak avec OpenID Connect et SSO – Documentation officielle Keycloak, Securing Applications and Services Guide

- Pratiques de sécurité des architectures de microservices – Microservice Architecture, Microservice Architecture pattern

- L’API Gateway comme pattern de sécurité – Technology Radar, Techniques

- Introduction au concept Zero Trust – Cloudflare, Zero Trust security, What is a Zero Trust network?